Apache软件基金会为Apache Struts发布了一个安全更新,以解决Commons FileUpload库中可能导致远程代码执行的一个漏洞。我们建议立即更新相应软件版本。

漏洞概述

2018年11月5日(北美时间),Apache软件基金会(ASF)向Apache Struts项目管理员发布了关于CVE-2016-100031漏洞的安全公告,这是2016年初由Tenable研究团队报告的Commons FileUpload库中的一个高危漏洞。这个库作为Apache Struts 2的一部分,被用作文件上传的默认机制。ASF报告说,Apache Struts 2.3.36及之前的版本是易受攻击的。远程攻击者可以使用此漏洞在运行易受攻击的Apache Struts版本的公开网站上获得远程代码执行能力。

漏洞危害

通过该漏洞攻击者可以在未授权的情况下远程执行任意代码。

受影响范围

Apache Struts 2.3.36及之前的版本

Commons FileUpload库1.3.3之前的版本

修复建议

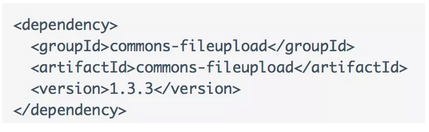

ASF确认Apache Struts 2.5.12及以上版本,包括Commons FileUpload库的修补版本1.3.3都已经修复此漏洞。如果可能的话,Apache Struts项目管理员应该尽快升级到2.5.12及以上版本。ASF还注释,通过简单地将WEB-INF/lib路径中的JAR文件替换为固定版本,可将Commons FileUpload库的已修补版本放入已经部署的项目中。基于Maven的Struts项目可以通过添加以下依赖性来解决此漏洞: